Há uma década, a primeira ameaça móvel foi criada e sugeriu que este tipo de cibercrime estaria entre os mais comuns e perigosos. A adoção crescente da mobilidade facilitou a disseminação dos madwares ou malwares móveis. E, em 2013, o Brasil possuía mais de 271 milhões de celulares ativos e, até o final deste ano, o número de smartphones deve aumentar em 61%, segundo a empresa de segurança Symantec. Confira abaixo um breve histórico sobre a infecção de gadgets, além de dicas de proteção:

2004 - A história do malware móvel iniciou-se em 2004, quando o SymbOS.Cabir foi descoberto. A ameaça procurava os dispositivos Bluetooth mais próximos e tentava se infiltrar e roubar dados, como detalhes da agenda de contatos e infectar arquivos presentes nos equipamentos. O malware, que substituía os ícones da maioria dos aplicativos com a imagem de uma caveira, foi denominado de Skull e tinha como principal objetivo alterar os arquivos do sistema e tornar o aparelho quase inutilizável.

##RECOMENDA##

2005 – Um ano depois, surgiu o SymbOS.CommWarrior.A e, com ele, a propagação do envio de mensagens MMS (Multimedia Messaging Service e em português, Serviço de Mensagens Multimídia) para vários números na agenda de contatos dos usuários. Já em 2006, o Trojan.RedBrowser.A estendeu as ameaças para o envio de SMS, infectando, desta forma, outros sistemas operacionais.

Ameaças financeiras, adwares e spywares

Segundo a Symantec, o primeiro malware móvel com foco no segmento financeiro surgiu ainda em 2004, como uma versão modificada de um jogo chamado Mosquito. O pacote malicioso continha o Trojan.Mos e enviava SMS com notícias, jogos e propagandas para os celulares e o usuário era cobrado a cada mensagem recebida.

Com o aumento do número de roubos de dados por meio do Internet Banking, muitos bancos realizaram mudanças e introduziram ferramentas de segurança online em seus sistemas. Porém, os criminosos não ficaram parados e logo lançaram, em 2010, o SymbOS.ZeusMitmo, que era capaz de encaminhar mensagens de texto com transações de contas bancárias a partir do dispositivo móvel comprometido diretamente para os criminosos.

Outra modalidade de malware móvel que ganhou popularidade no cibercrime foi o de adwares e spywares. Os adwares são mensagens publicitárias muito comuns em jogos, enquanto os spywares são aplicativos que monitoram todas as atividades do dispositivo. Identificado em 2006, o Spyware.FlyxiSpy ficou conhecido como a melhor solução para as pessoas espionarem seus cônjuges via celular.

Enfim, a chegada ao Android

Devido à popularidade do sistema operacional Android, da Google, os cibercriminosos começaram a apostar nas técnicas de engenharia social para tornar os malwares mais atrativos para seduzir os usuários desavisados.

Neste cenário, as ameaças como Android.Geinimi e Android.Rootcager foram exemplos de como malwares disfarçados de aplicativos originais chegaram a atrair diversos usuários. E, neste ponto, o objetivo é único: acessar o dispositivo das pessoas para obter informações sigilosas e ganhos financeiros. Nesta caminhada, o sistema da Apple também foi alvejado.

Em 2010, um site de jailbreak foi lançado para facilitar o download de Apps não reconhecidos pela fabricante da maçã. Este artifício pode ser usado pelos cibercriminosos para se aproveitar da vulnerabilidade e instalar softwares no dispositivo dos usuários.

Proteção

- Cheque a reputação dos aplicativos que vai baixar e quais tipos de autorizações solicitados por ele;

- Baixe os apps apenas de lojas autorizadas: App Store (Apple) e Google Play (Google)

- Use senhas fortes para proteger o seu dispositivo e perfis sociais (confira dicas neste link);

- Nunca clique em links estranhos que chegam por e-mail ou SMS;

- Cuidado ao conectar os dispositivos móveis a computadores ou redes de Wi-Fi compartilhadas;

- Instale um software de proteção para dispositivos móveis que bloqueiem estas ameaças;

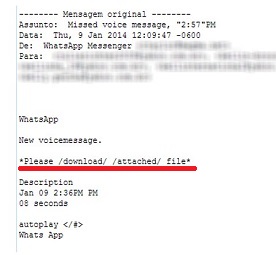

Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica.

Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica. O grupo hacker

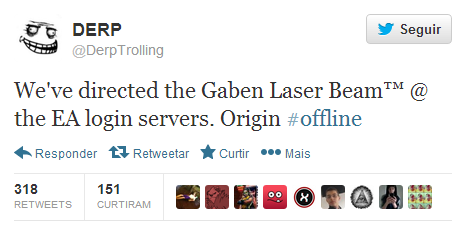

O grupo hacker