A Polícia Federal (PF) prendeu, na manhã desta segunda-feira (24), um fotógrafo, de 27 anos, por posse de imagens de pornografia infantojuvenil, no Distrito Federal, em Brasília. Segundo o órgão, ele postava imagens de adolescentes em sites de compartilhamentos de fotos. Identificado quem era responsável pelas postagens, a PF obteve mandados judiciais para cumprimento de buscas na casa e no local de trabalho dele. Além disso, uma pessoa acusada pelo mesmo motivo foi detida no mesmo dia em Uberlândia, Minas Gerais.

Durante a ação policial em Brasília, foi localizado material de pornografia infantojuvenil em mídias e equipamentos de informática utilizados pelo investigado. Na oportunidade, também foi evidenciado que o fotógrafo, além de produzir, dirigir e fotografar as adolescentes, ainda mantinha as imagens delas publicadas, razão pela qual ele foi preso em flagrante, no dia do seu aniversário.

Já em Minas Gerais, a denúncia sobre a prática criminosa foi recebida via internet em Brasília. Após um mês de diligências os policiais federais cumpriram mandado de busca e apreensão na residência do investigado, onde encontraram mídias contendo farto material de pornografia infantil.

O fotógrafo vai responder por três crimes: armazenamento das imagens, cuja pena varia de um a quatro anos de prisão; publicação na internet, com pena de três a seis anos, e produção do material, de quatro a oito anos. Já o homem investigado em Uberlândia responderá pelos delitos de possuir e divulgar imagens de pornografia infantil.

As apreensões fazem parte da Operação Hemera, que faz alusão à deusa da mitologia grega Hemera, associada ao dia e à região de intercessão entre luz e sombra, elementos essenciais da arte da fotografia.

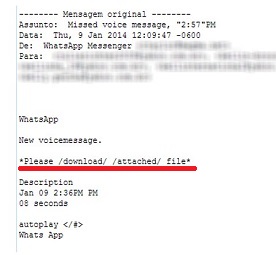

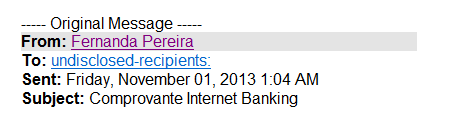

Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica.

Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica. Se o usuário abrir o arquivo, será redirecionado a uma tela que solicita que ele dê duplo clique na imagem do falso recibo. Logo após será oferecido a execução de um arquivo .CPL, caso seja executado, a infecção se iniciará. O arquivo CPL é um trojan bancário da família Trojan.Win32.ChePro. Depois de executado, ele irá baixar diversos outros arquivos para o sistema da vítima. O uso dessa técnica permite aos cibercriminosos burlar os filtros de email por extensões de arquivos, visto que raramente arquivos DOC e RTF são bloqueados.

Se o usuário abrir o arquivo, será redirecionado a uma tela que solicita que ele dê duplo clique na imagem do falso recibo. Logo após será oferecido a execução de um arquivo .CPL, caso seja executado, a infecção se iniciará. O arquivo CPL é um trojan bancário da família Trojan.Win32.ChePro. Depois de executado, ele irá baixar diversos outros arquivos para o sistema da vítima. O uso dessa técnica permite aos cibercriminosos burlar os filtros de email por extensões de arquivos, visto que raramente arquivos DOC e RTF são bloqueados.